Katasztrofális sebezhetőséget talált a Zimperium zLabs az Android szinte összes verziójában. A támadáshoz semmi extra nem kell, csupán a telefonszám birtokában károsítható a rendszer.

forrás: hwsw.hu

Gyakorlatilag az összes létező androidos okostelefon sebezhető, köszönhetően egy igen súlyos hibának a rendszer videofeldolgozó alrendszerében. Az eredmények lesújtóak, az Android videofeldolgozó alrendszere, a Stagefright ("Lámpaláz") olyan hibát tartalmaz, amely felhasználói aktivitás nélkül, csupán a telefonszám ismeretében kihasználható.

Használja a STAGEFRIGHT kódot és 500 Ft kedvezményt kap mobilos vírusvédelmi programunkból!

Vásárlás: http://www.nod32virusirto.hu/spl/429515/ESET-Mobile-Security

A Stagefright az Android része, azokat a videós és audió könyvtárakat tartalmazza, amelyekre szükség van a multimédiás tartalmak feldolgozására. A magasabb teljesítmény és energiahatékonyság érdekében a könyvtárak C-ben készültek, ami sokkal rugalmasabb, ám eltérő memóriakezelése miatt veszélyesebb is, mint a Java.

Igen, most lehet aggódni

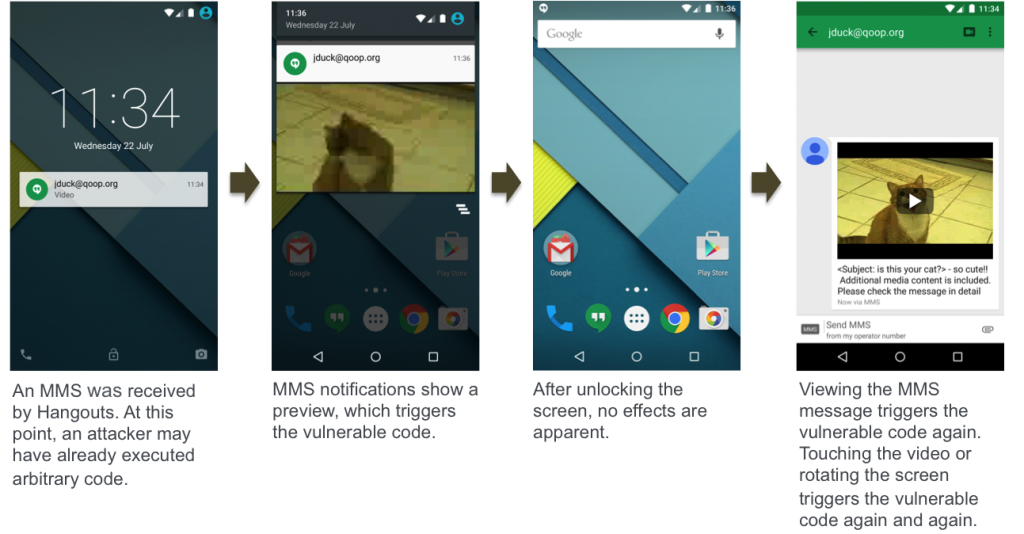

A problémát az jelenti, hogy a Stagefright könyvtárakat a támadók tetszés szerint aktiválhatják - ez dolgozza fel ugyanis a beérkező videóüzeneteket az Androidon. Egy támadáshoz tehát elegendő egyetlen videós MMS-t küldeni, a biztonsági rést kihasználva az illetéktelenek kódfuttatási jogot nyernek a telefonon. A hibát az teszi nagyon veszélyessé, hogy a felhasználó oldalán semmilyen interakcióra nincs szükség, a Stagefright egyből elindul, ahogy az MMS automatikusan letöltődik. Ez azt jelenti, hogy az üzenetet nem szükséges megnyitni a támadáshoz, az elővigyázatosság nem ér semmit.

A teljes támadássá fejlesztett verzió képes eltüntetni a támadásra utaló jeleket (törölni tudja például a támadó MMS üzenetet), csupán az értesítés marad a telefonon, azt kattintva viszont semmilyen üzenet nem ugrik fel. A telefonon ezt követően bármilyen kódot futtathat a támadó, így telepíthet vírust, backdoort, futtathat Bitcoin bányászatot, építhet botnetet - a teljes hozzáférés birtokában csak képzelet szab határt. A biztonsági rés lehallgatásra is felhasználható, a háttérben olyan szoftver futtatható, amely rögzíti a telefonhívásokat, képernyőmentéseket készít, vagy épp helyzetünk koordinátáit küldi meg a támadónak rendszeresen. Az elérhető maximális jogosultság szintjéről a bejegyzés nem tesz említést, de a kontextusból kikövetkeztethető, hogy root vagy valamilyen más, emelt jogosultságú szintet tud a támadó megszerezni.

A hiba részletei nem nyilvánosak. Ez azt jelenti, hogy a hiba ellenére a felhasználók egyelőre még nincsenek közvetlen veszélyben, a közzétett információk ugyanis nem adnak érdemi támaszt ahhoz, hogy támadók reprodukálják azt saját hatáskörben. Ez azt is jelenti, hogy egyelőre nincsenek a sebezhetőséget kihasználó élő támadások, így pánikolni még nem, aggódni viszont már érdemes.

Android - mikor jön a frissítés?

Az android esetében egy ilyen biztonsági rés nyilvánosságra kerülése katasztrofális következményekkel járhat, a szakértők szerint a hiba minden Android verzióban megtalálható az őskövület 2.2-es verziótól a legfrissebb 5.1.1-es kiadásig. Ez azt jelenti, hogy a telefonok 95 százaléka érintett, ez mintegy másfél milliárd készüléket jelent.

A Google-lal együttműködésben már el is készítette a javítást a problémára, ezt a Google saját hatáskörben 48 óra alatt el is fogadta és beemelte az AOSP forráskódjába - ez azonban még csak az első, nagyon apró lépés a javítások kiküldéséig. A nagyobb falat, hogy a gyártóknak kell frissítést kiküldeni az érintett modellekre, ami gyakorlatilag az összes, az elmúlt 5-6 évben legyártott modellt jelenti. Az androidos ökoszisztémát ismerve nulla az esélye annak, hogy az összes érintett telefon gyors ütemben hozzáférjen a frissítéshez, még arra sincs érdemi garancia, hogy az elmúlt két évben kiadott összes modellre legyen elérhető javítás.

Védekezés lehet, ha vírusvédelmi programot telepítünk készülékünkre, mely képes kiszűrni a vírusokat, kéretlenül telepített káros alkalmazásokat. Ilyen például az ESET Mobile Security.

Tiltsd le az MMS-t!

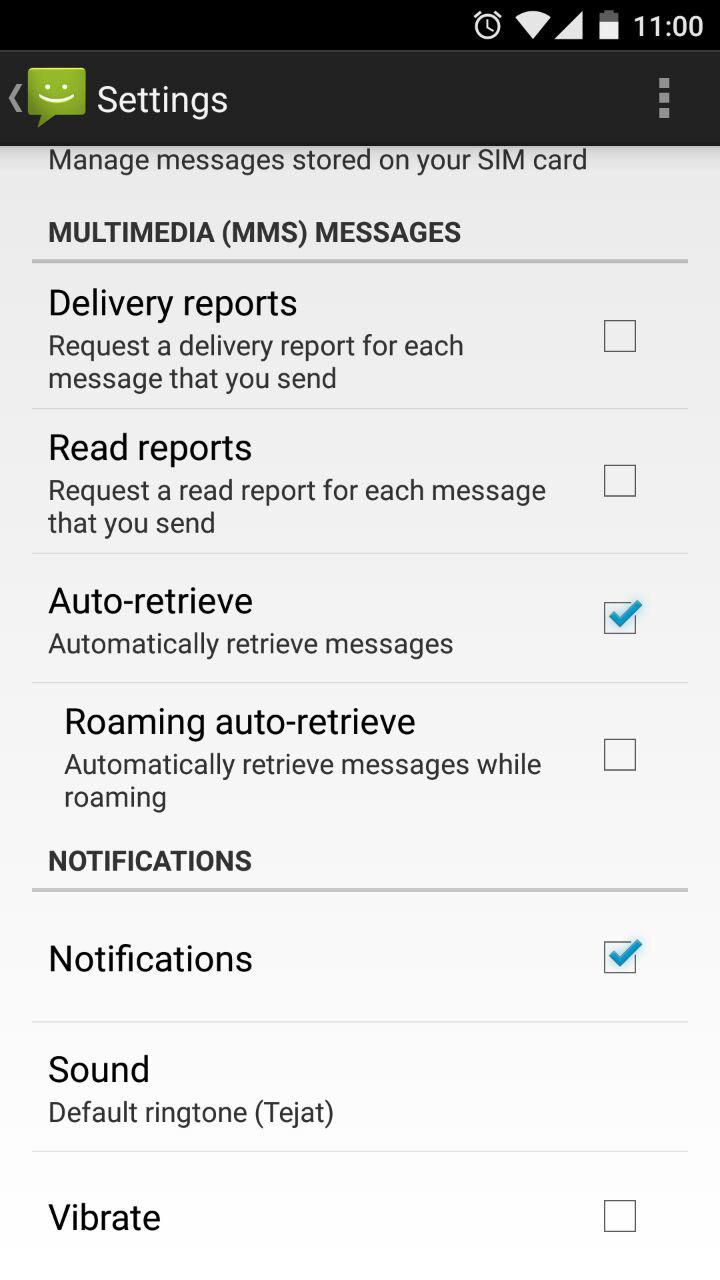

Auto-retrieve - érdemes lehet kikapcsolni

Az MMS üzenetek fogadásának teljes letiltása elegendő védelmet nyújt a támadás ellen - ha nem érkezik meg a videó a készülékre, akkor a Stagefright sem aktiválódik automatikusan. Az MMS letiltása készülékről készülékre változhat (ráadásul az Androidon a gyári üzenetkezelő alkalmazás is tetszőlegesre cserélhető), így egységes módszer erre nincs. A "hivatalos" AOSP Messaging alkalmazás beállításaiban van egy Auto-retrieve opció, ezt lekapcsolva nem jönnek le automatikusan az MMS üzenetek csatolmányai, ezzel a legfontosabb problémát, az automatikus futtatást el is lehet kerülni.

Használja a STAGEFRIGHT kódot és 500 Ft kedvezményt kap mobilos vírusvédelmi programunkból!

Vásárlás: http://www.nod32virusirto.hu/spl/429515/ESET-Mobile-Security